CVSS Là tên viết tắt của hệ thống đánh giá lỗ hổng bảo mật chung (Common Vulnerability Scoring System).

Đó là một tiêu chuẩn chung được tạo ra nhằm đánh giá ảnh hưởng do lỗ hổng bảo mật của hệ thống thông tin gây ra cho hệ thống.

Nó cung cấp một phương pháp đánh giá chung không phụ thuộc vào Vendor, cho phép đánh giá mức độ nghiêm trọng của lỗ hổng bảo mật mà không phụ thuộc vào sản phẩm.

FIRST là nhà quản lý CVSS, họ thúc đẩy áp dụng cũng như đang cải tiến spec của hệ thống này.

CVSS v3.0 được release vào ngày 10/06/2015, Cybozu cũng đã chuyển qua CVSS v3.0 để đánh giá và công bố kết quả cho những lỗ hổng bảo mật release năm 2016.

Từ trước đó đến năm 2015, hệ thống đánh giá công ty đã sử dụng là CVSS v2.

Phương pháp đánh giá CVSS

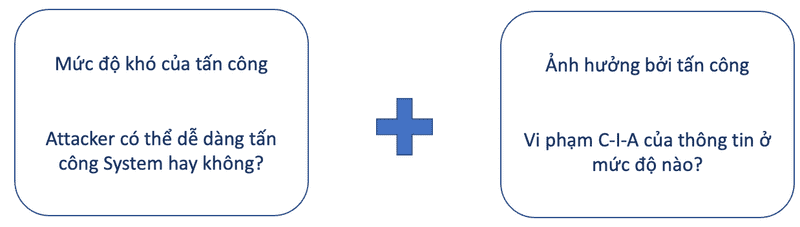

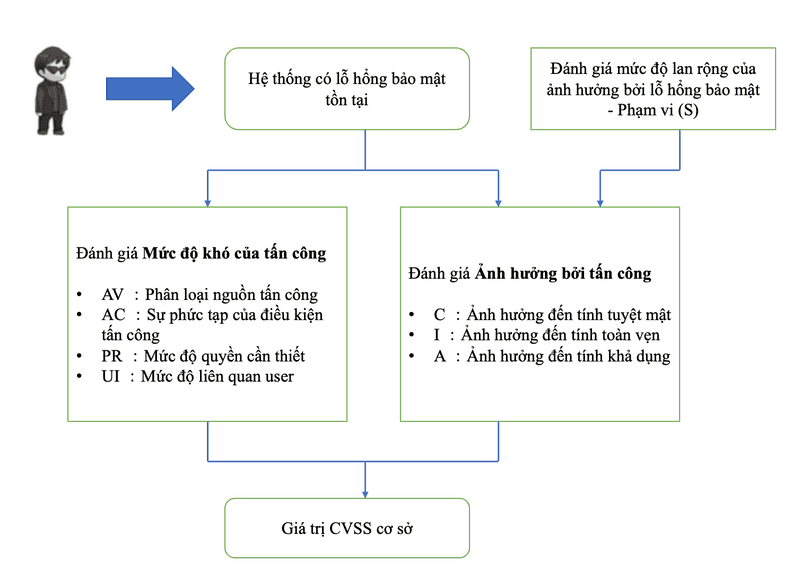

CVSS sẽ đánh giá mức độ nghiêm trọng của lỗ hổng bảo mật trên hai phương diện là "Mức độ khó của tấn công" và "Ảnh hưởng bởi tấn công".

Giá trị được tính ra dựa trên kết quả đánh giá 2 phương diện được xem như "Giá trị CVSS cơ sở" và nó được dùng như chỉ tiêu đánh giá tầm quan trọng của bug và mức độ nghiêm trọng của lỗ hổng bảo mật.

Tầm quan trọng của bug ở đây suy cho cùng chỉ là mục tiêu, còn thời gian fix bug là sẽ do lập trình viên quyết định.

CVSS v3.0

CVSS v3.0 sẽ đánh giá mức độ nghiêm trọng của lỗ hổng bảo mật gây ra cho hệ thống.

Trong mỗi sản phẩm sẽ có cách hiểu về hệ thống khác nhau tuỳ theo những yếu tố cấu thành tạo ra sản phẩm đó.

Ngoài ra thì 3rd Party của sản phẩm cũng được bao gồm trong hệ thống.

Quan điểm đánh giá

Quan điểm đánh giá được viết ở trang này đều dựa trên cơ sở những thông tin đang được công khai ở PSIRT.

Tuỳ vào hiện tượng và thời điểm mà sẽ có cách đánh giá riêng cho từng hệ thống sản phẩm của Cybozu.

Dưới đây là bảng chi tiết tiêu chuẩn của những chỉ tiêu đánh giá đang được sử dụng ở Cybozu.

Hệ thống tính điểm master

AV :Phân loại nguồn tấn công (Access Vector) CVSS v3.0

AC :Sự phức tạp của điều kiện tấn công (Access Complexity) CVSS v3.0

PR :Mức độ quyền cần thiết (Priviledges Required) CVSS v3.0

UI :Mức độ liên quan user (User Interaction) CVSS v3.0

S :Phạm vi ảnh hưởng giả định (Scope) CVSS v3.0

C :Ảnh hưởng đến tính tuyệt mật (Confidentiality Impact )CVSS v3.0

I :Ảnh hưởng đến tính toàn vẹn (Integrity Impact) CVSS v3.0

A :Ảnh hưởng đến tính khả dụng (Availability Impact) CVSS v3.0

Mức độ khó của tấn công

【AV】Phân loại nguồn tấn công

Với AV, chúng ta sẽ đánh giá hệ thống chứa lỗ hổng bảo mật xem có thể bị tấn công từ đâu.

Network

Các hệ thống mục tiêu có khả năng bị tấn công từ xa thông qua network.

Ví dụ như tấn công vào RPC buffer overflow. Vì sản phẩm của Cybozu là ứng dụng web nên có nhiều trường hợp là lựa chọn tấn công qua network.

Adjacent

Chọn cách này trong trường hợp cần tấn công các hệ thống mục tiêu từ network tiếp giáp

Ví dụ như local IP subnet, Bluetooth, IEEE 802.11.

Local

Chọn cách này trong trường hợp cần tấn công hệ thống mục tiêu từ môi trường local.

Ví dụ như khi cần tấn công bằng local access permission, hoặc bằng cách import một file không hợp quy chuẩn vào ứng dụng xử lý văn bản.

Vật lý

Chọn cách này nếu cần tấn công hệ thống mục tiêu từ môi trường truy cập vật lý.

Ví dụ như cần tấn công thông qua IEEE 1394, USB .

【AC】Độ phức tạp của điều kiện tấn công

Với AC, chúng ta sẽ đánh giá độ phức tạp của điều kiện cần thiết trong khi tấn công các hệ thống chứa lỗ hổng bảo mật.

Thấp

Lựa chọn mức này trong trường hợp có thể tấn công một cách bình thường vào hệ thống mục tiêu mà không cần điều kiện tấn công gì đặc biệt.

Cao

Lựa chọn mức này trong trường hợp có tồn tại điều kiện tấn công phụ thuộc vào người tấn công.

Người tấn công cần phải thu thập thông tin trước về đối tượng tấn công chẳng hạn như thông tin setting, mã số showcase, share key.

Người tấn công cần phải làm rõ điều kiện môi trường khiến cuộc tấn công thành công, chẳng hạn như điều kiện xảy ra xung đột, điều kiện khai thác heap spray.

【PR】Priviledges Required

Đánh giá mức độ của quyền hạn cần thiết khi tấn công hệ thống chứa lỗ hổng bảo mật.

Không cần

Chọn mức này trong trường hợp không cần phải chứng thực (chẳng hạn như đăng nhập) trước khi tấn công.

Hoặc là cũng sẽ chọn mức này nếu không cần có quyền gì đặc biệt.

Thấp

Chọn mức này trong trường hợp cần chứng thực (đăng nhập) trước khi tấn công, nhưng chỉ cần có những quyền cơ bản trên hệ thống.

Ví dụ như có thể truy cập các thông tin mà không phải là thông tin tuyệt mật.

Cao

Chọn mức này trong trường hợp cần chứng thực (đăng nhập) trước khi tấn công, và quyền đối với hệ thống là tương đương Quản trị viên.

Ví dụ như có thể truy cập vào thông tin tuyệt mật.

【UI】Mức độ liên quan user

Đánh giá mức độ user liên quan khi tấn công vào component chứa lỗ hổng bảo mật.

Không cần

Chọn mức này khi có khả năng lỗ hổng bảo mật bị tấn công mà user không có làm gì hết.

Cần

Chọn mức này trong trường hợp mà user cần thiết phải tác động vào chẳng hạn như click link, view file, thay đổi setting.

Ảnh hưởng bởi tấn công

Với CVSS v3.0 , sẽ đánh giá C-I-A theo tầm quan trọng của chức năng bị ảnh hưởng chứ không phải theo phạm vi của ảnh hưởng. Dù chỉ ảnh hưởng có một phần, nhưng nếu thông tin bị rò rỉ hay bị làm giả mạo là thông tin quan trọng, thì độ nghiêm trọng sẽ cao.

Ở Cybozu có nhiều dữ liệu được xem là dữ liệu quan trọng như: thông tin session, thông tin cần thiết để vận hành hệ thống, thông tin cá nhân,…. Trong trường hợp khó phán đoán là thông tin đó có quan trọng hay không, thì sẽ xin ý kiến của PM.

【C】Ảnh hưởng đến tính bảo mật

Đánh giá khả năng thông tin mật của những hệ thống mục tiêu, hoặc phạm vi được nhắm đến bị rò rỉ khi lỗ hổng bảo mật bị tấn công.

Cao

Chọn mức này khi thông tin mật và các system file quan trọng có thể bị tham chiếu và ảnh hưởng bởi việc đó lan ra tổng thể hệ thống.

Thấp

Chọn mức này nếu phát sinh rò rỉ thông tin hay tránh né hạn chế truy cập, nhưng ảnh hưởng bởi vấn đề đó còn hạn chế.

Không có

Chọn mức này nếu không có gây ảnh hưởng gì đến tính bảo mật.

【I】Ảnh hưởng đến tính toàn vẹn

Đánh giá khả năng thông tin mật của hệ thống mục tiêu hay phạm vi được nhắm đến bị làm giả mạo khi lỗ hổng bảo mật bị tấn công.

Cao

Chọn mức này nếu thông tin mật hoặc các system file quan trọng có khả năng bị làm giả mạo và ảnh hưởng bởi vấn để đó lan rộng ra tổng thể hệ thống.

Thấp

Chọn mức này nếu thông tin có khả năng bị làm giả mạo, nhưng vì không thể làm giả mạo được thông tin mật hay các system file quan trọng, nên ảnh hưởng bởi vấn đề đó còn hạn chế.

Không có

Chọn mức này nếu không có ảnh hưởng gì đến tính toàn vẹn.

【A】Ảnh hưởng đến tính khả dụng

Đánh giá khả năng hoạt động, sẵn sàng đáp ứng của hệ thống mục tiêu hay phạm vi được nhắm tới bị tạm ngừng, đình trệ trong khi lỗ hổng bảo mật bị tấn công.

Cao

Chọn mức này cho các trường hợp sau:

- Có thể khiến nguồn tài nguyên bị cạn kiệt hoàn toàn.

- Có thể khiến cho hệ thống mục tiêu bị dừng hoạt động hoàn toàn.

Thấp

Chọn mức này nếu là các trường hợp sau:

- Có khả năng làm cạn kiệt tạm thời nguồn tài nguyên (ví dụ như network, procesor, disk space bị chậm).

- Có khả năng hệ thống bị chậm trễ hay gián đoạn tạm thời.

Không có

Chọn mức này nếu không có ảnh hưởng gì đến tính khả dụng.

Lan rộng ảnh hưởng bởi sự tấn công

Ở v3.0, ngoài ảnh hưởng lên hệ thống, còn đánh giá cả ảnh hưởng ngoài hệ thống bởi lỗ hổng bảo mật .

【S】Phạm vi ảnh hưởng giả định

Đánh giá phạm vi ảnh hưởng bởi việc tấn công hệ thống chứa lỗ hổng bảo mật.

Không đổi

Chọn ở đây nếu trong trường hợp phạm vi ảnh hưởng chỉ dừng lại ở hệ thống chứa lỗ hổng bảo mật.

Có thay đổi

Chọn ở đây này nếu trong trường hợp phạm vi ảnh hưởng có khả năng lan ra ngoài cả hệ thống chứa lỗ hổng bảo mật.

Ví dụ như những lỗ hổng bảo mật có khả năng bị lợi dụng để tấn công reflector hay cross site scripting.

Một vài lỗ hổng bảo mật đã được đánh giá bằng CVSS v3.0 tại Cybozu

Tuỳ vào hiện tượng và thời điểm mà sẽ có cách đánh giá riêng cho từng hệ thống sản phẩm của Cybozu.

Ví dụ về 1 lỗ hổng XSS đã được đánh giá và công bố trên trang KB (Knowledge Base) của Cybozu và JVN (Japan Vulnerability Notes)

| UI: Mức độ liên quan user | Cần |

| S: Phạm vi ảnh hưởng giả định | Có thay đổi |

| C: Ảnh hưởng đến tính bảo mật | Thấp |

| I: Ảnh hưởng đến tính toàn vẹn | Thấp |

| A: Ảnh hưởng đến tính khả dụng | Không có |

Ví dụ về 1 lỗ hổng SQL injection đã được đánh giá và công bố trên trang KB (Knowledge Base) của Cybozu và JVN (Japan Vulnerability Notes)

Refer:

| UI: Mức độ liên quan user | Không cần |

| S: Phạm vi ảnh hưởng giả định | Không đổi |

| C: Ảnh hưởng đến tính bảo mật | Thấp |

| I: Ảnh hưởng đến tính toàn vẹn | Thấp |

| A: Ảnh hưởng đến tính khả dụng | Thấp |